LockFile 랜섬웨어: ProxyShell을 사용하여 Microsoft Exchange 취약점 악용

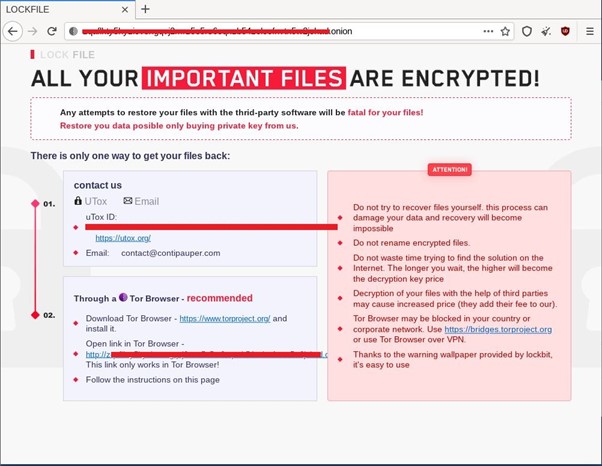

LockFile 랜섬웨어는 2021년 7월 처음 등장해 그 이후 크게 퍼지고 있습니다. 전 세계적으로 피해자 대부분은 미국과 아시아 입니다. 랜섬웨어 그룹은 피해자들에게 몸값을 지불하도록 안내한 뒤 파일을 해독하라는 지시를 보내기 위해 TOR 네트워크에 웹사이트를 운영하고 있습니다. 이 웹 페이지에는 아래 그림과 같이 위협 행위자(TA)에 문의하기 위한 전자 메일 주소와 utox ID가 포함되어 있습니다.

Cyble Researchers는 랜섬웨어 조직이 랜섬웨어 웹사이트의 다른 위협 행위자들과도 관련이 있을 수 있다는 몇 가지 세부 정보를 발견했습니다. 예를 들어, 웹 사이트의 Attention 섹션에서 언급한 것처럼 마지막 줄에는 lockbit에서 제공하는 배경화면이 보이며 연락처 전자 메일에 Conti에 대한 참조가 포함되어 있습니다.

최근 LockFile 뒤에 있는 Threat Actor(TA)가 ProxyShell 공격을 사용하여 Microsoft Exchange Server를 공격하기 시작했습니다. ProxyShell 공격은 아래 목록에 언급된 Microsoft Exchange 취약성을 사용하여 인증되지 않은 코드가 실행됩니다. 최근 Devcore의 수석 보안 연구원인 Orange Tsai가 이러한 취약점을 발견했습니다. 다음은 취약성 목록입니다.

- CVE-2021-34473 - ACL 바이 패스에 대한 사전 인증 경로 혼란 리드 (4 월에 패치 KB5001779 )

- CVE-2021-34523 - 교환 PowerShell을 백 엔드에 권한 상승 (4 월에 패치 KB5001779 )

- CVE-2021-31207 - RCE에 후 인증 임의-파일 쓰기 리드 (5 월에 패치 KB5003435 )

Microsoft Exchange Server 보안 업데이트 참고 :

http://www.ezclean.info/security_issue/32806

출처 :

https://blog.cyble.com/2021/08/25/lockfile-ransomware-using-proxyshell-attack-to-deploy-ransomware/

이지클린 홈페이지

이지클린(EzClean) 다운받기

이지클린 자료실

'보안이슈' 카테고리의 다른 글

| 해외승인 본인 구매 결제 아닐시 신고요망 문자 또는 메일, 스미싱 주의 (0) | 2021.12.20 |

|---|---|

| 카카오톡 고객센터를 사칭하는 피싱 메일을 조심하세요. (0) | 2021.10.01 |

| KARMA 랜섬웨어 심층 분석 (0) | 2021.08.26 |

| 피싱 붐이 일고 있는 가운데, 중소 은행 고객을 타깃 (0) | 2021.08.24 |

| Realtek SDK 결함을 이용한 공격 (0) | 2021.08.24 |